Búsquedas más comunes

vpnfirewallmikrotikhome apnetinstall

Capítulo 3.4 – Filtro de Firewall (Firewall Filter)

Estructura: chains y acciones

- Un chain: es una agrupación de reglas basado en los mismos criterios. Hay tres cadenas predeterminadas en función de criterios predefinidos.

- input: El tráfico que va al router

- forward: El tráfico que va a través del router

- output: El tráfico procedente del router

- Por ejemplo, se puede implementar un chain pasado en:

- Basado en el criterio: todo el tráfico del icmp.

- Basado en tráficos provenientes de puertos Ethernet, por ejemplo: Ether2 hacia una red LAN remota o una red bridge.

- Los usuarios definen los chains, y estos mismos son creados dependiendo de los parámetros que se puedan comparar, y si desean pueden realizar un «jump» para una vez que el match ha sido confirmado, se realizara un salto hacia otra regla en el firewall, esto se los define en «jump target»

- Una acción dicta lo que va a realizar el filtro o regla cuando los paquetes aplican con todas las condiciones para ser filtrado.

- Los paquetes se comprueban secuencialmente contra de las reglas existentes en la cadena de firewall actual hasta que se produce una coincidencia. (Cuando se tenga el # significa que respetará un orden: primero uno si coinciden, se aplica la acción, y de ahí pasara a la siguiente si se encuentra habilitada esa opción, en caso contrario hasta ahí llegara el análisis)

Filtrado Firewall en acción

Se puede aprovechar la seguridad de un firewall de diferentes maneras tales como:

- Confiar en la seguridad de nuestra LAN, ya que lo proveniente de la WAN es lo inseguro.

- Bloqueamos todos y permitimos únicamente en lo que estamos de acuerdo.

- Permitiremos todo y bloquearemos únicamente lo que causa problemas.

Consejos Básicos y trucos

- Antes de realizar cambios en el firewall ingresemos en “modo seguro”

- Después de realizar configuraciones y cambios en las reglas firewall, se aconseja probar las debilidades: una herramienta recomendada: ShieldsUP

- Antes de comenzar se recomienda escribir en texto plano o en papel una descripción sencilla de las políticas que se quiere aplicar.

- Una vez que las entiende y está de acuerdo con ellos, se procede con ingreso al router.

- Añadir las siguientes reglas progresivamente, una vez que esté satisfecho con las reglas básicas ingresadas.

- Si se es nuevo en el área de seguridad, lo recomendable es que no ingrese reglas que apunten en todas direcciones, suficiente con hacer lo básico, pero hay que hacerlo bien.

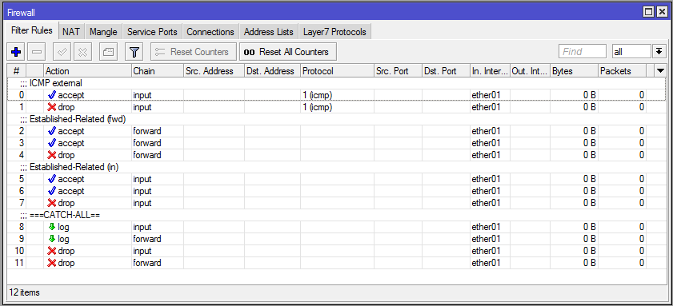

- Es una buena idea poner fin a sus cadenas con las reglas “catch-all” y ver lo que se puede haber perdido.

- Usted necesitará dos reglas “catch-all”, uno de “log” y uno de “drop” para todo tráfico sin precedentes. Ambos deben basarse en los mismos parámetros comparados para que sea útil para usted.

- Una vez que vea lo que llega a las reglas “catch-all”, puede agregar nuevas reglas basadas en el comportamiento deseado por el firewall.

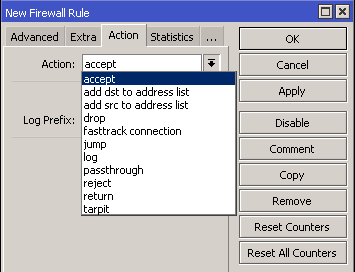

Filtrado por Parámetros (Filter Actions)

Antes de decidir en tomar una acción en el firewall, primero hay que identificarlo. Tenemos muchos parámetros por el cual podemos comparar.

Una vez realizada el match con todos los parámetros de una regla, y coinciden, entonces se realizara una acción. El firewall de MikroTik tiene las 10 siguientes acciones:

- accept: Acepte el paquete. El Paquete ya no pasaría a la siguiente regla de firewall.

- add-dst-to-address-list: dirección destino, después de hacer match el paquete pasa a la siguiente regla.

- add-src-to-address-list: dirección origen. Después de hacer match el paquete pasa a la siguiente regla.

- drop: el paquete es desechado. Después de hacer match el paquete pasa a la siguiente regla.

- jump: jump es definido por el usuario y sirve para saltar a una regla en específico, definido por el jump-target. Después de hacer match el paquete pasa a la siguiente regla definida en jump-target.

- log: añade un mensaje en los logs con la siguiente información: in-interface, out-interface, src-mac, protocol, src-ip:port->dst-ip:port y length of the packet. Después de hacer match el paquete pasa a la siguiente regla.

- passthrough: si esta opción está marcada, habilitará la opción de ignorar resta regla y pasar a la siguiente (muy útil para estadísticas de red).

- reject: desecha los paquetes icmp y envía un mensaje definido por el usuario el paquete no pasa a la siguiente regla.

- return: pasa el control del filtro de nuevo, en donde se originó el filtro anterior. Después de hacer match el paquete pasa a la siguiente regla (únicamente si la regla anterior no ocasiona que se deseche el paquete y pare el match).

- tarpit: captura y retiene los paquetes TCP (replicas con SYN/ACK para paquetes entrantes TCP SYN). Después de hacer match el paquete pasa a la siguiente regla.

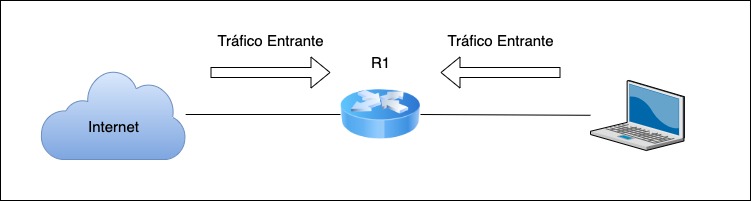

Protegiendo tu router (input)

- El chain=input analiza todo el tráfico entrante al router.

- Al aplicar una regla chain=input, se controla el ingreso de información al router

MikroTik da las siguientes sugerencias para el Input

Asumiendo que la interfaz ether1 está conectada a una WAN insegura.

- Aceptar el tráfico de icmp-echo-reply (si se desea tener replica de ping sobre internet, esto es útil cuando manejamos servidores)

- Desechar todo el tráfico icmp-echo-request (Cuando no deseamos que nos hagan ping otro dispositivo. Con esto evitamos estar en la mira de ataques como smurf attack u otros)

- Aceptar todo el tráfico entrante establecido y relacionado.

- Desechar todo el tráfico inválido.

- Realizar un Log de todo el resto del tráfico

- Desechar todo el resto de tráfico.

Protegiendo a todos los clientes (forward)

El trafico forward es el tráfico que pasa a través del router.

MikroTik da las siguientes sugerencias para el Forward

Asumiendo que la interfaz ether1 está conectada a una WAN insegura.

- Aceptar todo el tráfico forward establecido y relacionado.

- Desechar todo el tráfico inválido.

- Hacer Log de todo el resto del tráfico (para verificar si es que algún paquete importante ha sido bloqueado)

- Desechar todo el resto de tráfico.

- Comparte este Artículo

Facebook

Twitter

LinkedIn

WhatsApp

Telegram

Otros documentos en ésta categoría

Tutoriales disponibles en MikroLABs

No Courses Found!